Notícias sobre Ransomware cada vez mais comuns

WannaCry tira Brasil de top 10 do ransomware mas país lidera região com 55% dos casos

Novo ataque de ransomware começa a infectar computadores no Brasil

‘Bad Rabbit’, novo vírus do tipo ransomware, ameaça ataque global a computadores

Estas são apenas algumas das manchetes sobre ransomware dos últimos meses que circulam pela internet e tem gerado pânico entre os brasileiros.

O ransomware já é a modalidade de malware mais difundida no mundo da cibersegurança, apresentando uma ameaça real à qualquer pessoa/empresa conectada à internet, isso se deve em maior parte ao grande fato de sucesso que este ataque possui, mesmo que não contamine muitas máquinas, as que se consegue atingir geram receitas, é estimado que o criador do WannaCry tenha faturado mais de US$1MM em resgates.

Por isso a equipe da Fastti criou este guia de como se proteger contra Ransomware para você ter certeza de que está seguro contra essa ameaça.

1 – Mantenha o computador atualizado

A maior parte dos ciber ataques praticados nos dias de hoje explora falhas e vulnerabilidades dos sistemas operacionais e/ou protocolos utilizados por programas. Muitas dessas falhas são detectadas e corrigidas pelos fabricantes de software antes de serem exploradas por agentes mal intencionados mas se você não atualizar seu sistema estará vulnerável à estes ataques.

Atualizar não apenas seu sistema operacional como todos os programas utilizados em seu computador garantem que as últimas vulnerabilidades conhecidas sejam devidamente corrigidas.

2 – Instale um Antivírus ou solução de segurança

Tenha uma boa solução de antivírus configurada e atualizada em seu computador. Alguns ransomware conseguem se disfarçar e burlar algumas soluções de segurança, por isto existem análises e benchmarks de soluções de antivírus. Você pode encontrar no link abaixo uma análise independe das melhores soluções disponíveis no mercado.

https://www.techadvisor.co.uk/test-centre/security/best-antivirus-2017-3651652/

3 – Desative o SMBv1 (Wannacry)

Este é um recurso com suporte limitado pela Microsoft, manter sua estação atualizada limitaria as possibilidades de se utilizar este protocolo para ataques/infecções. Porém novas vulnerabilidades podem ser descobertas com o tempo e desabilitar o protocolo definitivamente em seu computador é uma boa prática.

Criamos este tutorial para ajudá-lo a desativar o recurso.

4 – Utilize uma solução de antispam (ou aprenda a identificar ameaças)

A maior parte dos ransomware infecta PCs através de e-mails maliciosos ou SPAM. Você pode mitigar o recebimento de e-mails infectados utilizando uma solução de antispam, que vai filtrar todos os e-mails recebidos na sua conta.

De qualquer maneira é muito importante que saiba identificar o que seria um SPAM. De forma geral não abra links ou anexos vindos de e-mails com estas características:

- Não solicitados

- Não esperados

- Conteúdo estranho ao seu negócio

- De cunho pessoal em seu e-mail corporativo(e o inverso)

- De remetentes que você não conhece

- Oriundos de bancos

- Faturas ou comprovantes de débito

- Avisos judiciais

5 – Faça Backups regulares

Um recurso que chegou para facilitar muito nossas vidas foram os drives na nuvem, estamos falando de ferramentas como o Google Drive, OneDrive, DropBox, entre outros.

Apesar de estas ferramentas nos oferecerem formas muito práticas de fazer backups de nossos dados, estes backups são feitos de forma online. Isto quer dizer que tão logo você faça uma modificação em algum de seus arquivos o mesmo será atualizado em seu backup na nuvem. Basicamente ransomwares agem modificando seus arquivos de forma que os mesmos fiquem ilegíveis para você, esta modificação será replicada para seu backup na nuvem. Então tanto seus arquivos locais quanto em nuvem estarão comprometidos.

Por isto ainda temos que recorrer ao bom e velho backup offline, em mídias não conectadas. Podendo para isto utilizar um HD externo, por exemplo. Porém é importante que assim que o backup termine, desplugue o HD(ou o deixe inacessível) da máquina para que não seja afetado em caso de infecção.

Para ambientes maiores ainda podem ser utilizados equipamentos específicos como servidores NAS ou fitas magnéticas.

6 – Desative o Windows Script Host

Boa parte dos ransomware utiliza recursos do próprio Windows para criptografar nossos arquivos. Eles fazem isso através de scripts nativos da Microsoft, dificultando a detecção do malware pelas ferramentas de Antivírus.

Caso você não utilize o Windows Script Host(ou não conhece), pode facilmente desabilitá-lo impedindo que estes ransomware de fato criptografem seus dados.

Criamos um tutorial de como desativar o windows script host para auxiliá-lo na tarefa.

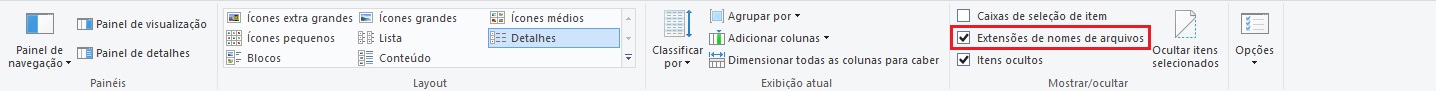

7 – Acione a opção de visualizar extensões de arquivo conhecidas

Hackers mascaram vírus utilizando extensões já conhecidas no sistema operacional (exemplo .com, .exe, .vbs, etc..).

Podem enviar arquivos, informando ser documento de texto, como faturas ou boletos, mas por trás são programas maliciosos.

No menu “Exibir” do Windows Explorer marque a opção “Extensões de nomes de arquivos” e jamais clique duas vezes em arquivos com as extensões listadas acima sem conhecer sua origem.

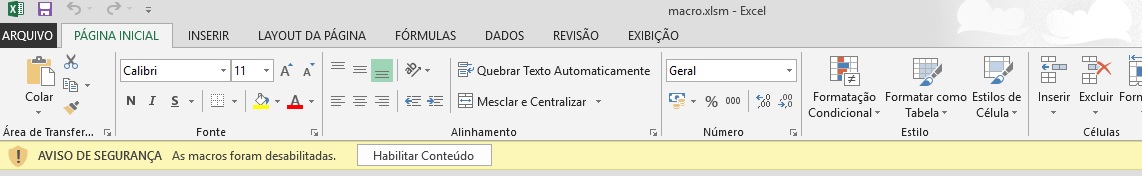

8 – Não habilite macros de documentos recebidos pela internet

Implantar códigos maliciosos em documentos do Office é uma forma comum e efetiva de infectar PCs. Jamais execute macros de arquivos de origem desconhecida.

9 – Baixe a ferramenta anti-ransomware da BitDefender

A fabricante de software antivírus BitDefender disponibiliza em seu site uma ferramenta gratuita que ajuda a proteger seu computador contra ataques.

Acesse o link: https://www.bitdefender.com.br/solutions/anti-ransomware-tool.html e siga os passos para a instalação

Como remover Ransomware?

Essas soluções permitem que você se defenda contra o ataque, mas e para quem já foi infectado?

A situação para quem já foi infectado e precisa reaver seus arquivos sequestrados é mais delicada, a recuperação depende de qual Ransomware tenha contaminado sua estação ou servidor. A maioria das versões de Ransomware não oferece meios de descriptografar os dados sem a chave de criptografia. Porém, alguns possuem ferramentas para recuperação desenvolvida por fabricantes de software de segurança.

Antes de qualquer coisa, siga estes passos:

1 – Anote o nome do Ransomware

Pegar a informação nos logs do antivirus (caso seja possível).

2 – Anote a mensagem que está sendo exibida na tela

Busque na mensagem de informações de resgate, o endereço de e-mail ou o endereço do site que deve informar ou enviar a comprovação de pagamento de resgate.

3 – Acesse o site NoMoreRansom

Neste site, ao clicar no link “SIM”, você deverá preencher um formulário, enviando dois de seus arquivos criptografados (menores que 1mb) e no campo ao lado vai inserir o endereço de e-mail ou site indicado na mensagem contendo as informações de resgate, se houver uma ferramenta disponível para reverter a criptografia, você vai receber o link para download.

Você também pode buscar uma ferramenta utilizando o link “Ferramentas Decifragem” se tiver conseguido pegar o nome do vírus através do antivírus (passo 1)

Pagando o Resgate

De maneira nenhuma a equipe da Fastti recomenda o pagamento de resgates para organizações criminosas, porém entendemos que essa é uma decisão administrativa, quando não houver nenhum outro meio de reaver seus dados, quando o dano vai além do valor cobrado, ou quando pode incapacitar por completo uma empresa.

Neste sentido, podemos apontar alguns itens que devem ser observados antes de efetuar qualquer tipo de pagamento. Você NÃO DEVE CONSIDERAR O PAGAMENTO NOS CASOS EM QUE:

- Sua máquina foi infectada duas vezes em seguida. Caso tenha ocorrido sua chance de resgatar seus arquivos é praticamente zero.

- Sua estação foi desligada antes de transmitir a chave de criptografia. Caso a estação contaminada tenha sido desligada antes de ter sido completamente criptografada (ou desplugada da rede), há muitas chances de a chave de criptografia não ter sido transmitida para o indivíduo mal-intencionado, desta forma, fica tecnicamente impossível descriptografar os dados, até mesmo para o desenvolvedor do vírus.

- Ransomware contém bugs. Já foram descobertos Ransomware que danificam arquivos permanentemente, e mesmo assim cobram resgate, mesmo sendo impossível resgatar os arquivo. Junte o máximo de informações que conseguir sobre o ransomware e faça uma pesquisa antes para verificar se não se trata de um vírus com bugs.

Talvez seus arquivos sejam devolvidos, porém, NÃO HÁ GARANTIAS.

Sempre solicite auxílio de empresas de ti especializadas em segurança, estes podem apoiá-lo na tarefa, e mesmo que não seja possível reaver seus dados, podemos sempre ajudar a colocar seu negócio nos trilhos mais rapidamente.

Fontes:

https://www.microsoft.com/pt-br/security/resources/ransomware-whatis.aspx

https://cio.com.br/gestao/2017/05/15/como-se-proteger-contra-ransomware/

https://www.techtudo.com.br/dicas-e-tutoriais/2017/05/como-proteger-os-seus-dados-do-ataque-ransomware-wannacrypt.ghtml

https://www.acronis.com/en-us/blog/posts/how-avoid-ransomware-few-simple-tips